La compañia de antivirus Eset ha descubierto el primer troyano SMS diseñado para usuarios de Android que suscribe a las víctimas a servicios Premium locales de 63 países sin su conocimiento ni consentimiento, incluyendo a usuarios españoles.

El citado virus se llama Boxer y está distribuyéndose de forma masiva, ya que va camuflado en 22 falsas aplicaciones de juegos o de salud que los usuarios se descargan de sitios no oficiales (Esto es todos aquellos sitios que no sean GOOGLE PLAY, AMAZON o sitios de prestigio).

Para formentar su descarga e instalación, utiliza títulos tan sugerentes como Sim City Deluxe Free, Need for Speed Shift Free, Assassin's Creed y algunos accesorios para Angry Birds. Dichos títulos estaban disponibles hasta hace poco tiempo para su descarga a través de Google Play, y aunque se ha procedido a su eliminación al detectarse estos codigos ocultos que llevan, se siguen pudiendo descargar desde repositorios y tiendas no oficiales.

Una vez descargado e instalado en el terminal Android, el troyano suscribe a la víctima a números de mensajería Premium locales a partir de la obtención de los códigos numéricos de identificación por país y operador MCC (Mobile Country Code) y MNC (Mobile Network Code), dichos numeros se encuentran dentro de la configuracion por defecto (APN) que el usuario tiene establecido en su teléfono. Tras determinar en qué país reside la víctima y cuál es la compañía telefónica a la que pertenece, procede a enviar SMS a números Premium de tarificación especial, de acuerdo a la información recopilada anteriormente.

En el caso de España, Boxer suscribe a sus víctimas al 35969, número Premium asociado a World Premium Rates, S.A., que está siendo utilizado para diferentes fines pero que se vincula de forma muy directa a un servicio de Tarot de Tenerife.

Una vez se instala, envía tres mensajes SMS Premium a dicho número cada vez que la aplicación se ejecuta, dando como resultado altos cargos económicos cargados a la cuenta de la víctima sin que esta sea consciente de que se están produciendo dichos envíos desde su terminal móvil y quedándose sin derecho a ningún tipo de reclamación o devolución.

¿Como evitar estos usos fraudulentos?

- leyendo los contratos de licencia

- leyendo los permisos que una aplicación solicita en el momento de instalación.

- Descargarnos siempre el software de tiendas oficiales como Google play o tiendas con prestigio como Amazon.

Rincón tecnológico de debate , donde se aportaran nuevos descubrimientos tecnológicos , así como noticias, cursos y tutoriales de programación de Android.

Buscar este blog

Mostrando entradas con la etiqueta seguridad. Mostrar todas las entradas

Mostrando entradas con la etiqueta seguridad. Mostrar todas las entradas

domingo, 11 de noviembre de 2012

miércoles, 4 de julio de 2012

Nuevo virus que roba SMS

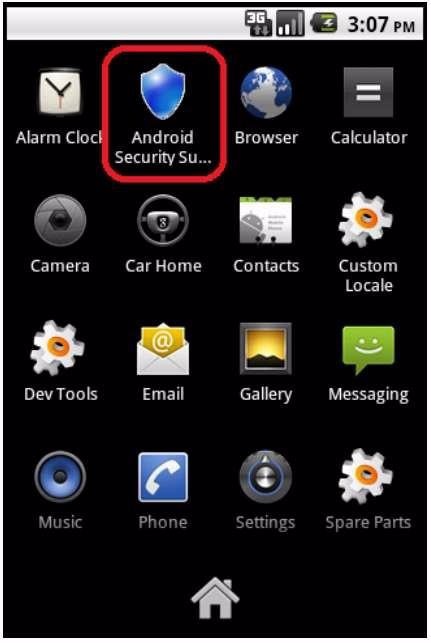

Desde Karpesky Labs España han avisado de un malware furtivo para Android que se camufla bajo la APP "Android Security Suite Premium". Según informa Karpesky este virus roba mensajes SMS entrantes en dispositivos móviles infectados.

El comportamiento es similar a la de las antiguas muestras de ZitMo", un virus ya conocido por estafar a los usuarios de banca online a través de teléfonos móviles. El proceso que sigue Android Security Suite Premium consiste en que los mensajes SMS se cargan en un servidor remoto cuya URL se codifica y guarda dentro del cuerpo del troyano. Sin embargo, Kaspersky, a los pocos días, se encontró con otros 3 archivos APK con la misma funcionalidad y todos ellos simulaban ser Android Security Suite Premium, pero en realidad se diseñaron para robar mensajes SMS entrantes con el objetivo de interceptar claves para operaciones bancarias, con hacienda o compras online y provocar una ciberestafa.

La compañía de seguridad informática advierte hace unas semanas detectaron 3 nuevos archivos APK, de unos 207 kb cada uno, con el nombre de HEUR:Trojan-Spy.AndroidOS.Zitmo.a.

Estos 'malware' en forma de aplicaciones móviles son capaces de recibir comandos para autodesinstalarse, robar información del sistema, y para activar o desactivar las 'apps' maliciosas.

El procedimiento de actuación de este tipo de aplicaciones maliciosas es el siguiente, todo comienza cuando un cliente inicia una transacción bancaria online (a través de la web del banco), entonces el sistema le envía inmediatamente un código a su móvil vía SMS. Para confirmar la transacción, el usuario debe introducir el código recibido en el formulario web del banco. Y en ese punto donde Zitmo intercepta el SMS y puede confirmar las transacciones bancarias iniciadas por el Troyano Zeus en el ordenador de la víctima, sin que éste se entere y vaciar completamente sus cuentas bancarias.

lunes, 14 de mayo de 2012

Fallo de seguridad de Whatsapp en Android

El flujo de datos de la aplicación WhatsApp no está encriptado, se emplea un sistema de envío de "corréos”, por lo que todos los mensajes, fotos, videos o ubicaciones enviados a través de una red WiFi pueden ser interceptados.

En los últimos días ha aparecido una aplicación en Google play que permite explotar un bug de seguridad de Android, y de Whatsapp ya que no ofrecen transmisión de datos segura mediante encriptación.

Para acceder a las conversaciones supuestamente privadas de otros usuarios de Whatsapp no se necesitarnos que tener un dispositivo Android conectado a la misma red WiFi con una aplicación específica.

Según informa la compañía de seguridad G Data, una aplicación permite hacer públicas las conversaciones de Whatsapp cuando el usuario se conecta a la aplicación en redes WiFi. El desarrollador de la misma afirma que solo quiere poner de relieve el fallo de la seguridad de en la aplicación WhatsApp.

Según G Data, la compañía WhatsApp fue informada acerca de este y otros temas a finales de 2011 por al menos un consultor de seguridad.

Ante este problema la compañía se comprometió a solucionar el problema lanzando una actualización de Whatsapp para Android. Sin embargo, el equipo de G Data ha comprobado que la actual versión 2.7.7532 para Android sigue siendo vulnerable al sniffing, a pesar de que en la descripción de la actualización aseguran que se han resuelto problemas de seguridad.

Por su parte, Google ha reaccionar a estas informaciones retirando la aplicación del desarrollador que permitía el acceso a las conversaciones de Whatsapp a través de una red WiFi.

En los últimos días ha aparecido una aplicación en Google play que permite explotar un bug de seguridad de Android, y de Whatsapp ya que no ofrecen transmisión de datos segura mediante encriptación.

Para acceder a las conversaciones supuestamente privadas de otros usuarios de Whatsapp no se necesitarnos que tener un dispositivo Android conectado a la misma red WiFi con una aplicación específica.

Según informa la compañía de seguridad G Data, una aplicación permite hacer públicas las conversaciones de Whatsapp cuando el usuario se conecta a la aplicación en redes WiFi. El desarrollador de la misma afirma que solo quiere poner de relieve el fallo de la seguridad de en la aplicación WhatsApp.

Según G Data, la compañía WhatsApp fue informada acerca de este y otros temas a finales de 2011 por al menos un consultor de seguridad.

Ante este problema la compañía se comprometió a solucionar el problema lanzando una actualización de Whatsapp para Android. Sin embargo, el equipo de G Data ha comprobado que la actual versión 2.7.7532 para Android sigue siendo vulnerable al sniffing, a pesar de que en la descripción de la actualización aseguran que se han resuelto problemas de seguridad.

Por su parte, Google ha reaccionar a estas informaciones retirando la aplicación del desarrollador que permitía el acceso a las conversaciones de Whatsapp a través de una red WiFi.

sábado, 14 de abril de 2012

Detectan Angry Birds Space falsos con 'malware'

Se han detectado "Angry Birds Space" falsos que distribuyen 'malware' en Android. El troyano introducido por los hacker se llama Andr/KongFu-L, comunica con un sitio web remoto en donde descarga e installa otro malware en el Sistema Androdid con el objetivo de ampliar el daño o bien alterar el navegador de los terminales, con lo que se podrían dar estafas, 'phishing' o simplemente visitas a páginas no deseadas.

Angry Birds Space es uno de los juegos más descargados del momento, situación que los hackers han aprovechando para colocar versiones no oficiales y los usuarios que por sistema buscan software pirata entre las tiendas online habituales, son sus víctimas.

Estas aplicaciones imitación de Angry Birds Space se han detectado en tiendas de apps no oficiales de Android, no en Google Play. La recomendación es comprobar la autenticidad de las aplicaciones antes de proceder a su instalación para garantizar la seguridad. Se recomienda encarecidamente para evitar sustos innecesarios no usar tiendas online distintas de las oficiales de google o otras marcas de reconocido prestigio.

Enlaces relacionados:

- Naked Security (http://nakedsecurity.sophos.com/2012/04/12/android-malware-angry-birds-space-game/)

miércoles, 28 de marzo de 2012

Nuevo troyano bancario para Android

La empresa de seguridad informática McAFee advierte de la

aparición de un nuevo troyano para Android, que podrían sorprender a los

usuarios de la banca on line.

Los usuarios de Android que utilicen sus dispositivos para

la banca online podrían correr el riesgo de verse sorprendidos por un troyano que

imita la generación de un segundo factor de autenticación para realizar

transacciones bancarias en línea pero que en realidad envía dichas credenciales

de acceso a los criminales, según asegura McAfee.

El recientemente detectado FakeTrojan, que funciona

puramente en Android, utiliza estrategias man-in-the-middle y phishing para

conseguir que los usuarios hagan uso de sus credenciales de doble factor. Según

Carlos Castillo(investigador de McAfee) puede controlar remotamente el

dispositivo y conseguir la password inicial desde el dispositivo móvil, sin

infectar al PC o equipo móvil.

El ataque funciona de la siguiente forma, el troyano

presenta al usuario un falso token diseñado para parecerse a ciertas

aplicaciones de banca. Una vez que el usuario teclea el primer factor de

autenticación, el troyano muestra un token falso, mientras envía la contraseña

a los hackers junto con otros detalles utilizados para identificar el

dispositivo.

Después el troyano intercepta los números de la autorización

de la transacción (mTAN) que el banco envía a través de SMS. Estos números son

generados por algunos sistemas de banca online cuando un usuario inicia una

transacción, enviando los datos al terminal a través de un SMS.

Al final, con las credenciales de acceso del usuario y el

mTAN, el hacker es capaz de realizar transacciones.

lunes, 12 de marzo de 2012

Fallos de seguridad en datos personales de télefonos Android

Al igual que ya pasara en los teléfonos de Apple, recientemente se ha descubierto un fallo de seguridad en los teléfonos android.

Los desarrolladores de aplicaciones pueden acceder tanto a la galería personal de los usuarios como a la localización del dispositivo, sin consentimiento expreso del usuario ,en el momento en que una aplicación tenga de permisos de conexión a Internet, podría estar copiando las fotografías de la galería del usuario a un servidor remoto sin consentimiento ni conocimiento del usuario.

Llama la atención esta falta de seguridad en Android, donde, en el momento en que una aplicación requiere de algún permiso especial, se envía una alerta al usuario para que confirme dicha petición o la rechace. Cosa que no sucede con el acceso a la localización o fotografías.

Fuentes anónimas internas a Google aseguran que esta falta de seguridad en lo que a la galería de fotos se refiere, es una herencia de los primeros dispositivos con Android, en los que se buscaba que almacenar fotografías e imágenes en tarjetas extraíbles SD, con lo que añadir una capa de seguridad al proceso complicaba la aplicación de restricciones. Ahora, no obstante, con el mercado cada vez más enfocado al uso de memorias integradas en el propio dispositivo, afirma que en la agenda de Google está como punto pendiente la revisión de la gestión de permisos para acceder a la galería.

Android market asegura que no permite publicar a nadie ninguna aplicación que contenga software dañino o que empleen información personal de forma inadecuada, aquellas que lo incumplan serán retiradas de inmediato.

No obstante la recomendación es instalar aplicaciones de confianza y que no parezcan sospechosas, pues saber qué instalamos en nuestro dispositivo es una de las mejores medidas de seguridad que podemos tomar.

Fuente | TheAge

Los desarrolladores de aplicaciones pueden acceder tanto a la galería personal de los usuarios como a la localización del dispositivo, sin consentimiento expreso del usuario ,en el momento en que una aplicación tenga de permisos de conexión a Internet, podría estar copiando las fotografías de la galería del usuario a un servidor remoto sin consentimiento ni conocimiento del usuario.

Llama la atención esta falta de seguridad en Android, donde, en el momento en que una aplicación requiere de algún permiso especial, se envía una alerta al usuario para que confirme dicha petición o la rechace. Cosa que no sucede con el acceso a la localización o fotografías.

Fuentes anónimas internas a Google aseguran que esta falta de seguridad en lo que a la galería de fotos se refiere, es una herencia de los primeros dispositivos con Android, en los que se buscaba que almacenar fotografías e imágenes en tarjetas extraíbles SD, con lo que añadir una capa de seguridad al proceso complicaba la aplicación de restricciones. Ahora, no obstante, con el mercado cada vez más enfocado al uso de memorias integradas en el propio dispositivo, afirma que en la agenda de Google está como punto pendiente la revisión de la gestión de permisos para acceder a la galería.

Android market asegura que no permite publicar a nadie ninguna aplicación que contenga software dañino o que empleen información personal de forma inadecuada, aquellas que lo incumplan serán retiradas de inmediato.

No obstante la recomendación es instalar aplicaciones de confianza y que no parezcan sospechosas, pues saber qué instalamos en nuestro dispositivo es una de las mejores medidas de seguridad que podemos tomar.

Fuente | TheAge

Suscribirse a:

Entradas (Atom)